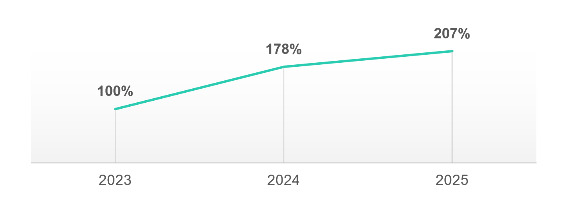

Siber güvenlik dünyası, tespiti en zor ve en sinsi saldırı tekniklerinden birinin endişe verici yükselişiyle karşı karşıya. Güvenlik devi Kaspersky’nin son verilerine göre, Dinamik Bağlantı Kitaplığı (DLL) Hijacking saldırılarının sayısı son iki yılda, yani 2023’ten bu yana iki katına çıktı. Bu yöntem, saldırganların meşru bir programın kimliğine bürünerek sistemleri manipüle etmesine olanak tanıyan yaygın bir siber saldırı tekniği olarak öne çıkıyor.

Bu artış, sadece basit siber suçluların değil, aynı zamanda devlet destekli APT (İleri Seviye Sürekli Tehdit) gruplarının da bu tekniği ne kadar yoğun kullandığını gösteriyor. Kaspersky, bu büyüyen tehdide karşı koymak için Kaspersky SIEM çözümüne yapay zekâ tabanlı yeni bir alt sistem eklediğini duyurdu.

Sinsi Yöntem: DLL Hijacking Tam Olarak Nedir?

Birçok Windows programı, düzgün çalışabilmek için harici kod kitaplıklarına ihtiyaç duyar. Bu kitaplıklar, “.dll” (Dinamik Bağlantı Kitaplığı) uzantılı dosyalardır ve birden fazla program tarafından paylaşılan ortak işlevleri (örneğin yazdırma, ağ bağlantısı veya grafik işleme) içerirler.

Bir programı başlattığınızda, Windows bu gerekli DLL dosyalarını belirli bir arama sırasına göre (uygulamanın kendi klasörü, sistem klasörleri vb.) arar ve bulduğu ilk dosyayı yükler.

DLL hijacking saldırısı tam da bu noktada devreye girer. Saldırgan, meşru bir DLL dosyasının kötü amaçlı bir kopyasını oluşturur ve bu kopyayı, Windows’un arama sırasında gerçek DLL’den önce bulacağı bir konuma yerleştirir.

Sonuç? Tamamen güvenilir ve imzalı bir program (örneğin bir web tarayıcısı veya sistem aracı), farkında olmadan meşru kitaplık yerine saldırganın kötü amaçlı kodunu yükler. Bu kod, artık güvenilir programın tüm yetkilerine sahip olarak sistemde çalışmaya başlar.

Bu yöntemin bir varyasyonu olan “DLL sideloading” ise, kötü amaçlı DLL’in doğrudan meşru uygulamanın yanına yerleştirilmesiyle gerçekleştirilir ve aynı derecede etkilidir.

Kaynak: Kaspersky Security Network

Saldırganlar Arasında Neden Bu Kadar Popüler?

Bu tekniğin popülaritesinin iki katına çıkmasının temel nedeni, sunduğu “gizlenme” avantajıdır. Güvenlik yazılımları genellikle “kötü amaçlı programları” arar. Ancak DLL hijacking saldırısında, kötü amaçlı kodu çalıştıran programın kendisi “meşru ve güvenilir” bir programdır. Bu durum, saldırganın aktivitesini normal sistem gürültüsü içinde gizlemesine olanak tanır ve tespiti son derece zorlaştırır.

Kaspersky, bu yöntemin çok geniş bir yelpazedeki tehdit aktörleri tarafından aktif olarak kullanıldığını belirtiyor:

- Bilgi hırsızları (stealer): Parolaları, tarayıcı bilgilerini ve kripto cüzdan verilerini çalmak için.

- Bankacılık truva atları: Çevrimiçi bankacılık oturumlarına sızmak için.

- Siber suç örgütleri: Fidye yazılımı dağıtmak veya ağda kalıcılık sağlamak için.

- APT (İleri Seviye Sürekli Tehdit) Grupları: Casusluk ve hedefli saldırılar için.

Kaspersky, özellikle Rusya, Afrika ve Güney Kore başta olmak üzere birçok bölgede gerçekleştirilen hedefli saldırılarda bu tekniğin kullanıldığını gözlemledi.

Yapay Zekâ Kalkanı: Kaspersky SIEM Tehdidi Erken Tespit Ediyor

Geleneksel imza tabanlı korumaların bu sinsi yönteme karşı yetersiz kalması, Kaspersky’yi daha gelişmiş bir çözüm geliştirmeye itti. Şirket, bu tür tehditlere karşı koruma yeteneklerini artırmak amacıyla, Kaspersky SIEM (Güvenlik Bilgisi ve Olay Yönetimi) çözümüne yapay zekâ tabanlı özel bir alt sistem entegre etti.

Bu yeni özellik, sistemde yüklenen tüm kitaplıkları (DLL’leri) sürekli olarak analiz ediyor. Bir programın normalde hangi DLL’i, hangi yoldan yüklemesi gerektiğini öğrenen makine öğrenimi modeli, bu normal davranışın dışındaki en ufak bir sapmayı bile (örneğin, bir programın normalde sistem klasöründen yüklemesi gereken bir DLL’i, geçici bir klasörden yüklemeye çalışması) anında anomali olarak işaretleyebiliyor.

Yapay Zekâ Sahada Kendini Kanıtladı: ToddyCat Saldırısı Engellendi

Bu yeni yapay zekâ tabanlı sistem, etkinliğini şimdiden kanıtlamış durumda. Model, bilinen APT grubu ToddyCat tarafından gerçekleştirilen karmaşık bir saldırıyı erken aşamada tespit etmeyi başardı. Sistem, şüpheli DLL yüklemesini anında belirleyip engelleyerek, hedef alınan kurumlarda herhangi bir veri sızıntısı veya sistem hasarı oluşmasını önledi.

Kaspersky, modelin ayrıca bilgi çalan yazılımlar ve kötü amaçlı yükleyiciler aracılığıyla potansiyel hedefleri enfekte etme girişimlerini de başarıyla ortaya çıkardığını belirtti.

“Yapay Zekâ Artık Bir Zorunluluk”

Kaspersky Yapay Zekâ Araştırma Merkezi Veri Bilimcisi Anna Pidzhakova, konuya ilişkin yaptığı değerlendirmede tehdidin ciddiyetini vurguladı:

“DLL hijacking saldırılarının giderek daha yaygın hâle geldiğini gözlemliyoruz. Bu tür saldırılarda güvenilir bir program, gerçek kütüphane yerine sahte bir dosyayı yüklemeye yönlendirilerek kandırılıyor. Bu da saldırganlara kötü amaçlı kodlarını gizlice çalıştırma imkânı veriyor. Tespiti oldukça zor olan bu yönteme karşı, yapay zekâ önemli bir fark yaratabiliyor. Gelişen tehditlerin bir adım önünde olabilmek ve kritik sistemleri koruyabilmek için yapay zekâ destekli gelişmiş koruma teknolojilerinin kullanımı artık bir zorunluluk.”

Kaspersky’nin araştırma platformu Securelist, bu konuyla ilgili teknik detayları paylaşan iki makale de yayımladı. İlk makale, DLL hijacking saldırılarını tespit etmek için geliştirilen makine öğrenimi modelinin nasıl oluşturulduğunu açıklarken; ikincisi, bu modelin Kaspersky SIEM platformuna nasıl entegre edildiğini ve tespit etkinliğini nasıl artırdığını ele alıyor.