Siber güvenlik dünyası, bugün yeni ve son derece karmaşık bir casusluk operasyonunun ortaya çıkarılmasıyla sarsıldı. Küresel siber güvenlik devi Kaspersky’nin efsanevi Küresel Araştırma ve Analiz Ekibi (GReAT), PassiveNeuron (PasifNöron) adını verdikleri aktif bir siber casusluk kampanyasını tespit etti. Bu operasyonun birincil hedefi, kurumların en kritik altyapı bileşeni olan Windows Server sistemleri. Asya, Afrika ve Latin Amerika’daki kamu kurumlarını, finansal kuruluşları ve endüstriyel organizasyonları hedef alan bu saldırı, Aralık 2024’ten Ağustos 2025’e kadar aktif bir şekilde sürmüş ve yaklaşık altı aylık bir duraklamanın ardından yeniden faaliyete geçmiş görünüyor.

Bu kampanyayı özellikle tehlikeli kılan şey, kullandığı araçların gelişmişliği ve hedef seçimidir. Saldırganlar, organizasyonların “beyni” olarak kabul edilen sunuculara sızarak, en hassas verilere erişmeyi ve ağ içinde kalıcı bir yer edinmeyi amaçlıyor.

Casusların Cephaneliği: İkisi Yeni Üç Kritik Araç

PassiveNeuron operasyonu, hedeflenen ağlara sızmak ve tam kontrol sağlamak için üç ana araçtan oluşan bir cephanelik kullanıyor. Bu araçlardan ikisi, siber güvenlik dünyası için tamamen yeni ve daha önce bilinmeyen yazılımlar olarak kayıtlara geçti.

1. Neursite: Modüler Arka Kapı

Operasyonun ana bileşenlerinden biri olan Neursite, modüler bir “arka kapı” (backdoor) yazılımı olarak tanımlandı. “Modüler” olması, saldırganların ihtiyaçlarına göre bu yazılıma yeni casusluk fonksiyonları ekleyebileceği anlamına geliyor. Neursite‘ın temel yetenekleri arasında sistem bilgilerini toplamak, çalışan işlemleri (süreçleri) yönetmek ve en tehlikelisi, ele geçirilen ana makineler üzerinden ağ trafiğini yönlendirerek ağ içinde yatay hareket etmeye olanak tanıması bulunuyor. Bu “yatay hareket”, saldırganların tek bir sunucudan başlayarak tüm kurumsal ağa yayılmasını sağlayan kritik bir taktiktir.

Kaspersky analizleri, bu aracın hem dışarıdaki komuta-kontrol (C2) sunucularıyla hem de ağ içinde ele geçirilmiş diğer sistemlerle iletişim kurabildiğini, bunun da son derece karmaşık bir yapıya işaret ettiğini gösteriyor.

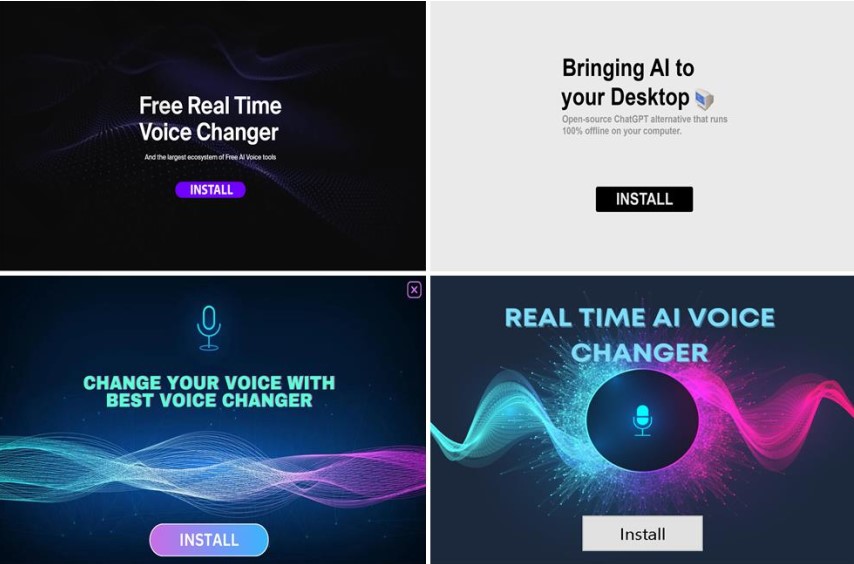

2. NeuralExecutor: .NET Tabanlı Gizli Yükleyici

Keşfedilen ikinci yeni araç ise NeuralExecutor olarak adlandırılan .NET tabanlı bir “implant” (yerleşik yazılım). Bu aracın temel amacı, saldırının sonraki aşamaları için ek zararlı yükleri (payload) dağıtmak. Birden fazla iletişim yöntemini destekleyen bu yazılım, komuta-kontrol sunucusundan aldığı .NET bileşenlerini doğrudan belleğe yükleyip çalıştırabiliyor. Bu yöntem, güvenlik yazılımlarından kaçınmak için sıklıkla kullanılır çünkü sabit diske bir dosya yazılmadığı için “dosyasız” (fileless) bir saldırı olarak kabul edilir ve tespiti çok daha zordur.

3. Cobalt Strike: Saldırganların İsviçre Çakısı

Bu iki yeni ve özel yazılımın yanı sıra, tehdit aktörleri endüstride kötü bir şöhrete sahip olan Cobalt Strike aracını da kullanıyor. Aslında Cobalt Strike, siber güvenlik uzmanlarının sızma testleri (penetration testing) için kullandığı yasal ve güçlü bir araçtır. Ancak, geniş yetenekleri (ağ tarama, kimlik bilgisi çalma, yatay hareket) nedeniyle siber suç grupları ve APT (Gelişmiş Kalıcı Tehdit) grupları tarafından sıklıkla çalınarak veya kırılarak istismar edilmektedir. Bu aracın kullanılması, saldırganların hem özel üretim araçlara hem de endüstri standardı saldırı araçlarına hakim olduğunu gösteriyor.

Hedef Neden Sunucular? Kaspersky Uzmanı Açıkladı

Kaspersky GReAT güvenlik araştırmacısı Georgy Kucherin, operasyonun neden bu kadar kritik olduğunu şu sözlerle açıkladı:

“PassiveNeuron, organizasyonların bilişim altyapısının bel kemiği sayılan sunucuları hedef almasıyla öne çıkıyor. İnternete açık sunucular, gelişmiş kalıcı tehdit (APT) grupları için son derece cazip hedeflerdir; çünkü tek bir sistemin ele geçirilmesi bile kritik sistemlere erişim sağlayabilir. Bu nedenle, bu tür sunucularla ilişkili saldırı yüzeyinin en aza indirilmesi ve olası enfeksiyonların tespiti için sunucu uygulamalarının sürekli izlenmesi büyük önem taşır.”

Saldırının Arkasında Kim Var? Kiril Karakterli ‘Sahte Bayrak’ İpuçları

GReAT tarafından analiz edilen zararlı yazılım örneklerinde, oldukça ilginç bir detaya rastlandı: İşlev adları (function names) kasıtlı olarak Kiril karakterleriyle değiştirilmişti. Siber güvenlik dünyasında bu tür iz bırakma yöntemleri, araştırmacıları yanlış bir yöne sevk etmek amacıyla kullanılan “sahte bayrak” (false flag) unsurları olarak değerlendirilir. Yani saldırganlar, kendilerini Rusça konuşan bir grup gibi göstermeye çalışmış olabilirler.

Ancak Kaspersky, bu tuzağa düşmeyerek, tespit edilen taktik, teknik ve prosedürlere (TTP), yani saldırganların “dijital parmak izlerine” dayanarak farklı bir sonuca ulaştı. Kaspersky, kampanyanın Çince konuşan bir tehdit aktörüyle (düşük güven düzeyinde de olsa) ilişkili olabileceğini belirtiyor.

Kaspersky araştırmacılarının 2024’ün başlarında da PassiveNeuron aktivitesine rastlamış olması ve bu kampanyayı “yüksek düzeyde sofistikasyona sahip” olarak tanımlaması, karşı karşıya olunan tehdidin ciddiyetini artırıyor. Bu, acemi bir grup değil, uzun süredir faaliyet gösteren, kaynakları olan ve tespit edilmekten kaçınmak için aktif olarak yanıltma taktikleri kullanan profesyonel bir casusluk grubu.

Gelişmiş Tehditlere Karşı Kurumsal Korunma Kalkanı

Kaspersky araştırmacıları, PassiveNeuron gibi ister bilinen ister bilinmeyen tehdit aktörlerinin hedefli saldırılarından korunmak için kurumların savunmalarını çok katmanlı hale getirmesi gerektiğini vurguluyor ve şu önlemleri öneriyor:

- Güncel Tehdit İstihbaratı Kullanın: Güvenlik operasyon merkezi (SOC) ekibinizi en güncel tehdit istihbaratına erişimle güçlendirin. Kaspersky Threat Intelligence Portal gibi servisler, 20 yılı aşkın süredir toplanan siber saldırı verilerini ve TTP’leri sunarak proaktif savunma sağlar.

- Siber Güvenlik Ekiplerini Eğitin: Araçlar kadar onları kullanan insanlar da önemlidir. GReAT uzmanlarının hazırladığı Kaspersky online training gibi eğitimler, ekiplerin en karmaşık hedefli saldırılarla mücadele etme yetkinliğini artırır.

- Uç Nokta Tespit ve Müdahale (EDR) Çözümlerini Devreye Alın: Geleneksel antivirüslerin yetersiz kaldığı bu tür saldırılar için uç nokta düzeyinde derinlemesine tespit, inceleme ve anında müdahale kabiliyeti sunan Kaspersky Endpoint Detection and Response (EDR) çözümleri kritik önem taşır.

- Ağ Seviyesinde Tespit Yatırımı Yapın: Sadece uç noktalar değil, ağ trafiği de izlenmelidir. Kaspersky Anti Targeted Attack Platform gibi çözümler, ağ seviyesinde gelişmiş tehditleri henüz erken evredeyken tespit eder.

- İnsan Güvenlik Duvarını Güçlendirin: Çoğu hedefli saldırı, oltalama (phishing) veya sosyal mühendislik ile başlar. Çalışanlara düzenli olarak güvenlik farkındalığı eğitimi vermek, saldırının ilk adımda başarısız olmasını sağlayabilir. Kaspersky Automated Security Awareness Platform gibi platformlar bu becerilerin pratik olarak kazandırılmasına yardımcı olur.

PassiveNeuron operasyonu hakkında daha fazla teknik detaya ve bulgulara Securelist.com adresinde yayımlanan tam rapordan ulaşılabilir.

Sıkça Sorulan Sorular

-

PassiveNeuron nedir ve neden tehlikelidir?

PassiveNeuron, Kaspersky tarafından keşfedilen yeni bir siber casusluk operasyonudur. Windows Server sistemlerini hedef alması, Neursite ve NeuralExecutor gibi daha önce bilinmeyen, gelişmiş araçlar kullanması ve tespit edilmemek için “sahte bayrak” gibi yanıltma taktikleri uygulaması nedeniyle son derece tehlikeli olarak sınıflandırılmıştır.

-

Siber güvenlikte “sahte bayrak” (false flag) ne anlama gelir?

“Sahte bayrak”, bir siber saldırganın, saldırıyı kendisi dışındaki bir ülkeye, gruba veya kişiye atfetmek için kasıtlı olarak bıraktığı yanıltıcı ipuçlarıdır. PassiveNeuron örneğinde, kodlara Kiril karakterleri eklenerek saldırının Rusça konuşan bir grup tarafından yapıldığı izlenimi verilmeye çalışılmıştır.

-

Cobalt Strike neden hem yasal hem de yasa dışı olarak kullanılıyor?

Cobalt Strike, aslında siber güvenlik profesyonellerinin, bir şirketin savunmasını test etmek (sızma testi) için kullandığı çok güçlü ve yasal bir yazılımdır. Ancak, çok yetenekli olduğu (ağa sızma, yayılma, veri çalma vb.) için siber suçlular bu yazılımın kırık veya çalıntı kopyalarını kendi saldırılarında kullanarak, yasal sistem trafiği arasında gizlenmeye ve tespit edilmekten kaçınmaya çalışırlar.