Dijital okuryazarlığın artmasıyla birlikte siber suçlular, tuzaklarına yeni bir hedef kitle ekledi: Kitap kurdu internet kullanıcıları. Siber güvenlik devi Kaspersky‘nin Küresel Araştırma ve Analiz Ekibi (GReAT), Türkiye, Almanya, Mısır ve Bangladeş’teki okurları hedef alan son derece tehlikeli bir kötü amaçlı yazılım kampanyasını ortaya çıkardı. “LazyGo” adı verilen bu yeni tehdit, en çok aranan Türkçe ve Arapça e-kitapların kılığına girerek kullanıcıların en hassas verilerini ele geçiriyor.

Saldırganlar, masum bir kitap indirme işlemini, parolaların, kripto para cüzdanlarının ve kurumsal kimlik bilgilerinin çalındığı bir kabusa dönüştürüyor.

“39 Basamak” ve “İşletme Yöneticiliği” Gibi Kitaplar Yem Olarak Kullanılıyor

Siber suçluların sosyal mühendislik yeteneklerini konuşturduğu bu kampanyada, rastgele dosyalar değil, kullanıcıların özellikle aradığı popüler eserler kullanılıyor. Kaspersky araştırmacıları, John Buchan’ın “39 Basamak” romanının Türkçe çevirisi veya Tamer Koçel’in “İşletme Yöneticiliği” kitabı gibi akademik ve kurgusal eserlerin, zararlı yazılımı yaymak için “yem” olarak kullanıldığını tespit etti.

Saldırı mekanizması oldukça sinsi işliyor:

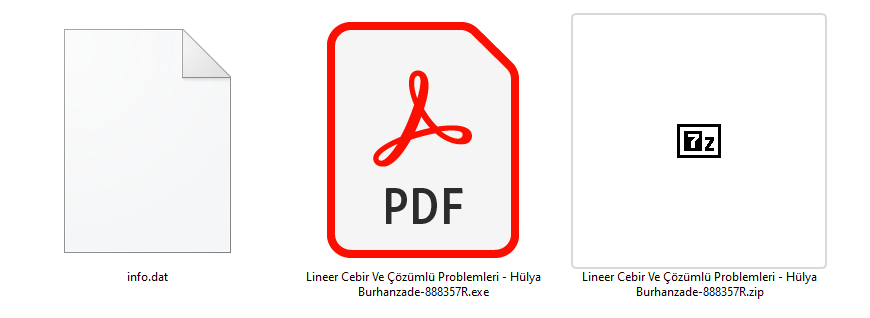

- Kullanıcı, GitHub veya ele geçirilmiş web siteleri üzerinden aradığı kitabın PDF versiyonunu indirdiğini sanıyor.

- İndirilen dosya bir PDF simgesi taşısa da, aslında arka planda çalışan bir yürütülebilir (.exe) program.

- Kullanıcı dosyayı açtığında, kitap yerine LazyGo yükleyicisi devreye giriyor.

LazyGo: Bilgi Hırsızı ve Uzaktan Kontrol Aracı

LazyGo, Go programlama diliyle yazılmış gelişmiş bir yükleyici (loader). Bu zararlı yazılım sisteme sızdığında, StealC, Vidar ve ArechClient2 gibi bilinen diğer tehlikeli virüsleri bilgisayara indiriyor. Kaspersky uzmanları, LazyGo’nun güvenlik duvarlarını aşmak için sanal makine tespitinden kaçınma ve API kancalamayı kaldırma (unhooking) gibi karmaşık gizlenme teknikleri kullandığını belirtiyor.

Peki, bu virüs neleri çalıyor? Saldırganların hedef yelpazesi oldukça geniş:

- Tarayıcı Verileri: Chrome, Edge ve Firefox’taki kayıtlı şifreler, çerezler ve geçmiş.

- Finansal Varlıklar: Kripto para cüzdan dosyaları ve uzantıları.

- İletişim: Discord, Telegram ve Steam oturum bilgileri.

- Kurumsal Erişim: AWS ve Azure gibi bulut platformlarına ait geliştirici kimlik bilgileri.

Daha da korkutucu olanı, ArechClient2 (SectopRAT) bulaşan cihazlarda saldırganlar sistem üzerinde tam uzaktan kontrol (Remote Access) elde edebiliyor. Bu da bilgisayarınızın tamamen başkasının yönetimine geçmesi anlamına geliyor.

Uzman Uyarısı: “Sıradan Bir Girişim Değil”

Kampanyanın ciddiyetine dikkat çeken Kaspersky GReAT Kıdemli Güvenlik Araştırmacısı Yossef Abdelmonem, bunun organize bir operasyon olduğunu vurguladı:

“Bu kampanyayı özellikle endişe verici kılan unsur, malware-as-a-service modelinin hedefli sosyal mühendislik ile birleştirilmiş olmasıdır. LazyGo yükleyicisinin farklı varyantları, bunun sıradan bir siber suç girişimi olmadığını; kimlik bilgilerini geniş ölçekte toplamak amacıyla kurgulanmış yapılandırılmış bir operasyon olduğunu gösteriyor.”

Özellikle kamu kurumları ve BT hizmetleri çalışanlarının hedef alındığı belirtilirken, kullanıcıların dosya uzantılarına dikkat etmeleri ve kaynağı belirsiz “ücretsiz e-kitap” vaatlerine şüpheyle yaklaşmaları öneriliyor.