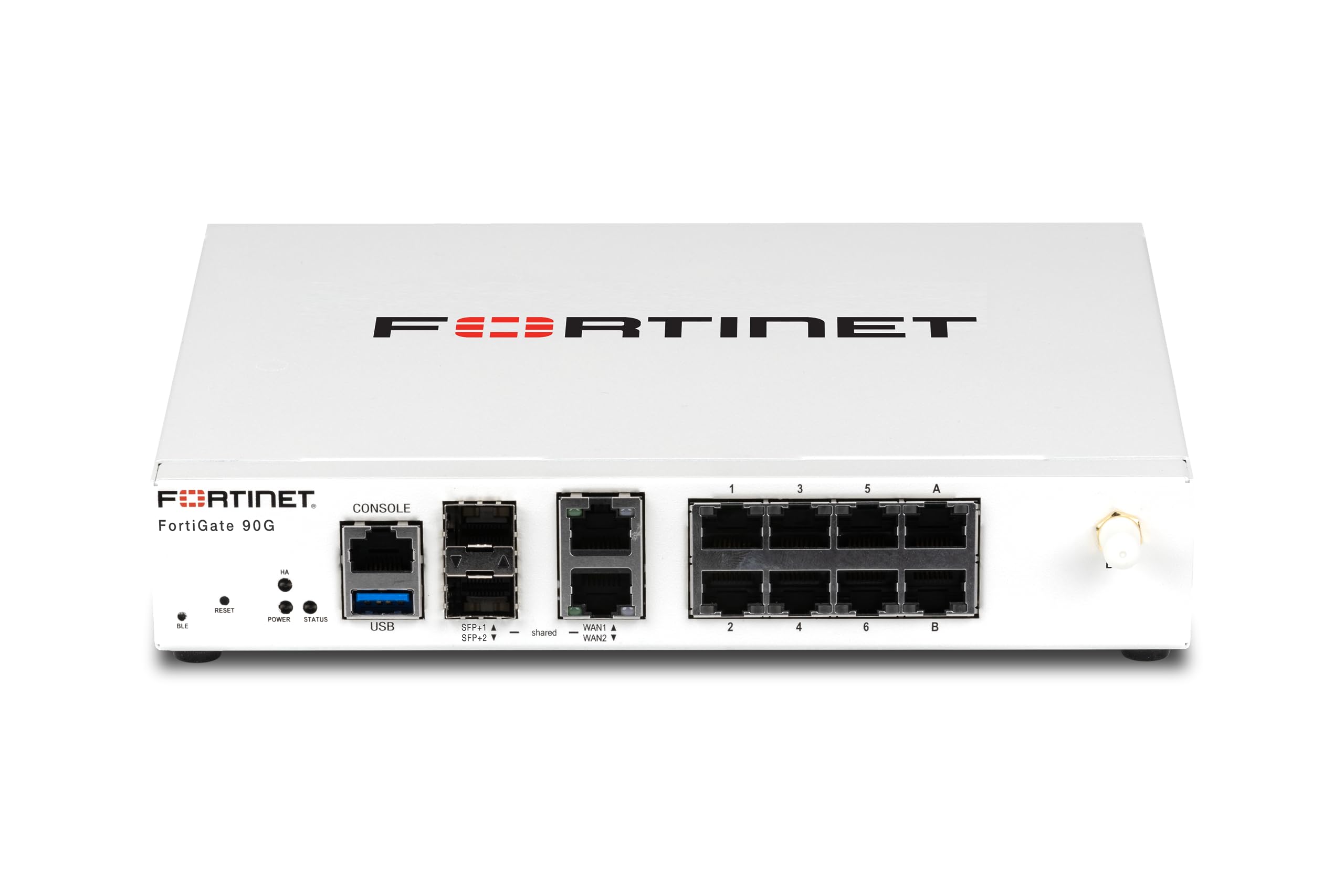

Küresel siber güvenlik devi Fortinet, dünya genelindeki birçok organizasyonun güvenlik duvarlarını tehdit eden kritik bir sıfır gün (zero-day) zafiyeti için acil durum yamalarını yayınlamaya başladı. CVE-2026-24858 koduyla takip edilen bu güvenlik açığı, saldırganların hedefledikleri kurumların FortiGate güvenlik duvarlarına yetkisiz bir şekilde yönetici olarak giriş yapabilmesine olanak tanıyordu.

Şirket tarafından yapılan açıklamada, bu zafiyetin “iki kötü niyetli FortiCloud hesabı tarafından aktif olarak istismar edildiği” ve söz konusu hesapların 22 Ocak 2026 tarihinde tespit edilerek kapatıldığı belirtildi. Ancak tehlike henüz geçmiş değil; Fortinet, müşterilerini sistemlerini derhal güncellemeye çağırıyor.

Saldırı Nasıl Fark Edildi? Eski Yama Sanıldı, Yeni Açık Çıktı

Olayın perde arkası, 20 Ocak’ta çok sayıda Fortinet müşterisinin sistemlerinde gariplikler fark etmesiyle aralandı. Birçok sistem yöneticisi, cihazlarının o dönemdeki en güncel FortiOS sürümünü çalıştırıyor olmasına rağmen, FortiGate güvenlik duvarlarına yetkisiz erişim sağlandığını ve sistemde yeni yerel yönetici (admin) hesapları oluşturulduğunu rapor etti.

İlk etapta şüpheler, daha önce keşfedilen ve yamalandığı düşünülen CVE-2025-59718 numaralı zafiyete yöneldi. Bu eski açık da benzer şekilde, internete açık cihazlarda kimlik doğrulamanın atlatılmasına (authentication bypass) izin veriyordu. Kullanıcılar, Fortinet’in eski açığı tam olarak kapatamadığını ve yamanın başarısız olduğunu düşündü.

Ancak Fortinet yaptığı derinlemesine incelemenin ardından durumun farklı olduğunu açıkladı: Saldırganlar eski bir açığı değil, o güne kadar bilinmeyen yepyeni bir güvenlik açığını, yani CVE-2026-24858‘i kullanıyordu.

CVE-2026-24858 Nedir ve Nasıl Çalışır?

Teknik olarak “alternatif bir yol veya kanal kullanarak kimlik doğrulama atlatma” (authentication bypass using an alternate path or channel) olarak sınıflandırılan CVE-2026-24858, Fortinet’in merkezi yönetim sistemi olan FortiCloud SSO (Single Sign-On) özelliğini hedef alıyor.

Bu açık, FortiCloud hesabına sahip olan ve sisteme kayıtlı bir cihazı bulunan bir saldırganın, başka hesaplara kayıtlı diğer cihazlara sızmasına olanak tanıyor. Ancak saldırının başarılı olabilmesi için hedef cihazda FortiCloud SSO ile oturum açma özelliğinin aktif olması gerekiyor.

Saldırganlar bu arka kapıyı kullanarak hedef cihazın yönetim paneline erişebiliyor ve sistem üzerinde tam yetki sahibi olabiliyor. Zafiyet sadece FortiGate güvenlik duvarlarını çalıştıran FortiOS işletim sistemini değil, aynı zamanda şirketin loglama ve analiz platformu FortiAnalyzer, yönetim platformu FortiManager, güvenli web ağ geçidi FortiProxy ve web uygulaması güvenlik duvarı FortiWeb ürünlerini de etkiliyor.

Fortinet’ten “Zorunlu Güncelleme” Hamlesi

Krizin büyümesini önlemek isteyen Fortinet, sadece yama yayınlamakla kalmadı, sunucu tarafında da radikal bir önlem aldı. Şirket, müşterilerini daha fazla istismardan korumak amacıyla 26 Ocak 2026 tarihinde FortiCloud SSO özelliğini bulut tarafında devre dışı bıraktı.

27 Ocak’ta özellik tekrar aktif hale getirildi ancak kritik bir değişiklikle: Artık savunmasız (eski) sürümleri çalıştıran cihazlardan gelen giriş istekleri reddediliyor. Yani, FortiCloud SSO özelliğini kullanmaya devam etmek isteyen tüm müşterilerin cihazlarını en son sürüme yükseltmesi zorunlu hale getirildi.

Şirket açıklamasında şu ifadelere yer verdi: “Müşterilerimizi daha fazla istismardan korumak için 26 Ocak 2026’da FortiCloud tarafında SSO’yu devre dışı bıraktık. 27 Ocak’ta tekrar etkinleştirildi ancak artık savunmasız sürümleri çalıştıran cihazlardan girişi desteklemiyor. Sonuç olarak, FortiCloud SSO kimlik doğrulamasının çalışabilmesi için müşterilerin en son sürümlere yükseltme yapması gerekmektedir.”

Hangi Sürümler Güvenli? Ne Yapmalı?

Fortinet, CVE-2026-24858 zafiyetini FortiOS 7.4.11 ve FortiOS 7.6.6 sürümlerinde düzeltti. Diğer FortiOS, FortiManager ve FortiAnalyzer sürümleri için de yamaların kısa süre içinde yayınlanması bekleniyor.

Güvenlik Uzmanlarının Önerileri:

- Hemen Güncelleyin: Kullandığınız Fortinet ürünlerini (FortiGate, FortiManager, FortiAnalyzer vb.) yayınlanan en son sürüme yükseltin.

- Logları Kontrol Edin: 20 Ocak ve öncesine ait sistem loglarını inceleyin. Bilginiz dışında oluşturulmuş yönetici hesapları veya şüpheli giriş hareketleri olup olmadığını kontrol edin.

- Yönetici Erişimini Kısıtlayın: Yönetim paneline internet üzerinden doğrudan erişimi kapatın veya “local-in” politikaları ile sadece belirli IP adreslerinden erişime izin verin.

- Parola Sıfırlama: Eğer sisteminizde şüpheli bir aktiviteye rastlarsanız, cihazı temiz bir yedekten geri yükleyin ve tüm yönetici parolalarını değiştirin.

Önemli Not: Fortinet’in güncellediği güvenlik bültenine göre; FortiManager Cloud, FortiAnalyzer Cloud ve FortiGate Cloud hizmetleri bu açıktan etkilenmiyor. Ayrıca FortiCloud yerine üçüncü taraf bir kimlik sağlayıcı (örneğin SAML SSO) kullanan sistemler de güvende.

Siber güvenlik dünyasında “kilitler değişene kadar kapıları tutmak” her zaman mümkün olmuyor. Fortinet olayında da görüldüğü gibi, saldırganlar buldukları en küçük çatlağı bile sızmak için kullanabiliyor. Kurumların, yayınlanan bu kritik güncellemeyi ertelemeden uygulaması hayati önem taşıyor.