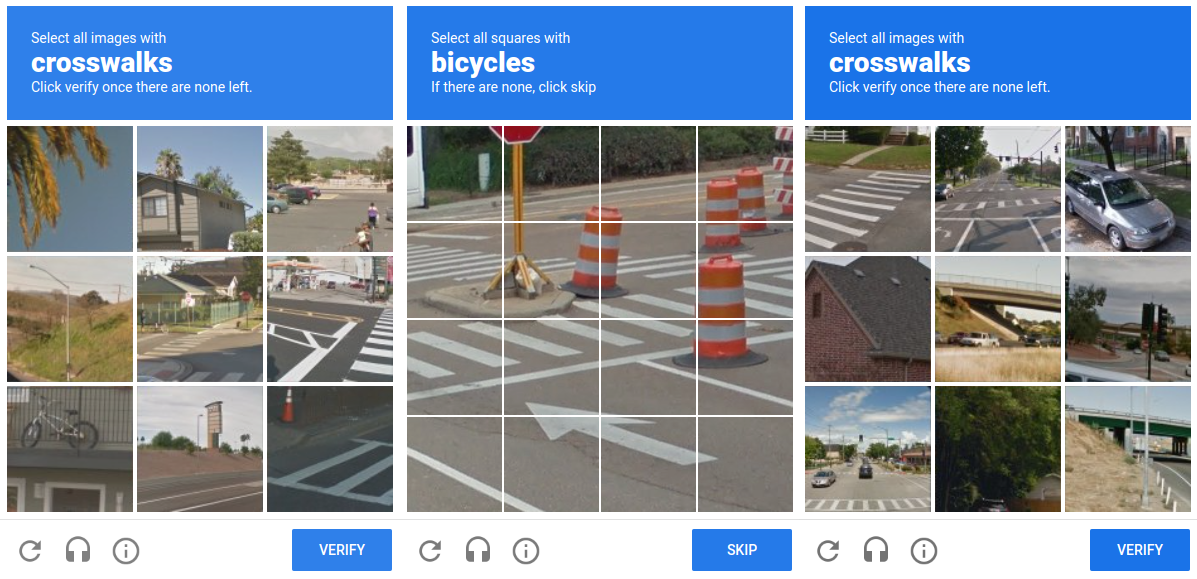

İnternet kullanıcılarının web sitelerinde sıklıkla karşılaştığı, bot olmadığımızı kanıtlayan o küçük kutucuk, siber saldırganların yeni gözdesi haline geldi. “Ben robot değilim” güvenlik testi olarak bilinen CAPTCHA, artık sofistike kötü amaçlı yazılım saldırılarının bir aracı olarak taklit ediliyor. Son iki ayda 4.3 milyondan fazla kullanıcıyı etkileyen bu sosyal mühendislik tabanlı saldırı, sıradan bir güvenlik kontrolü izlenimi vererek zararlı yazılımların sistemlere sızmasını sağlıyor. Bitdefender Antivirüs Türkiye distribütörü Laykon Bilişim’in Operasyon Direktörü Alev Akkoyunlu’ya göre, bu tür saldırılar, kullanıcıların tanıdık arayüzlere olan güvenini kötüye kullanıyor ve küresel bir tehdit haline geliyor.

Sahte CAPTCHA Nasıl Çalışıyor ve Neden Bu Kadar Tehlikeli?

Siber saldırganlar, sahte CAPTCHA ekranları aracılığıyla kullanıcıları ustaca manipüle ediyor. Kullanıcılar, kendilerini bir doğrulama ekranında bulduklarında, Windows Çalıştır penceresini açmaya ve panoya otomatik olarak kopyalanan gizlenmiş PowerShell komutlarını manuel olarak çalıştırmaya yönlendiriliyor. Bu adımları tamamlayan kullanıcılar, farkında olmadan sistemlerine kötü amaçlı yazılım yüklenip çalıştırılmasına zemin hazırlamış oluyor.

Bu yöntemin tehlikeli yanı, ilk bakışta anlaşılmasının zor olması. Saldırı, çok katmanlı gizleme teknikleriyle destekleniyor ve geleneksel antivirüs ile güvenlik çözümlerini atlatmayı başarıyor. Araştırmalar, en çok Amerika Birleşik Devletleri, Brezilya, Hindistan, Batı Avrupa ve bazı Balkan ve Afrika ülkelerinin etkilendiğini gösteriyor. Akkoyunlu, meşru sistem araçlarına ve kullanıcı etkileşimine dayanan bu saldırının, geleneksel antivirüs algılama mekanizmalarını atlatması nedeniyle kötü amaçlı yazılım yayılımında dikkat çekici bir evrim olduğunu belirtiyor.

Gerçek Gibi Görünen Detaylar Nasıl Kandırıyor?

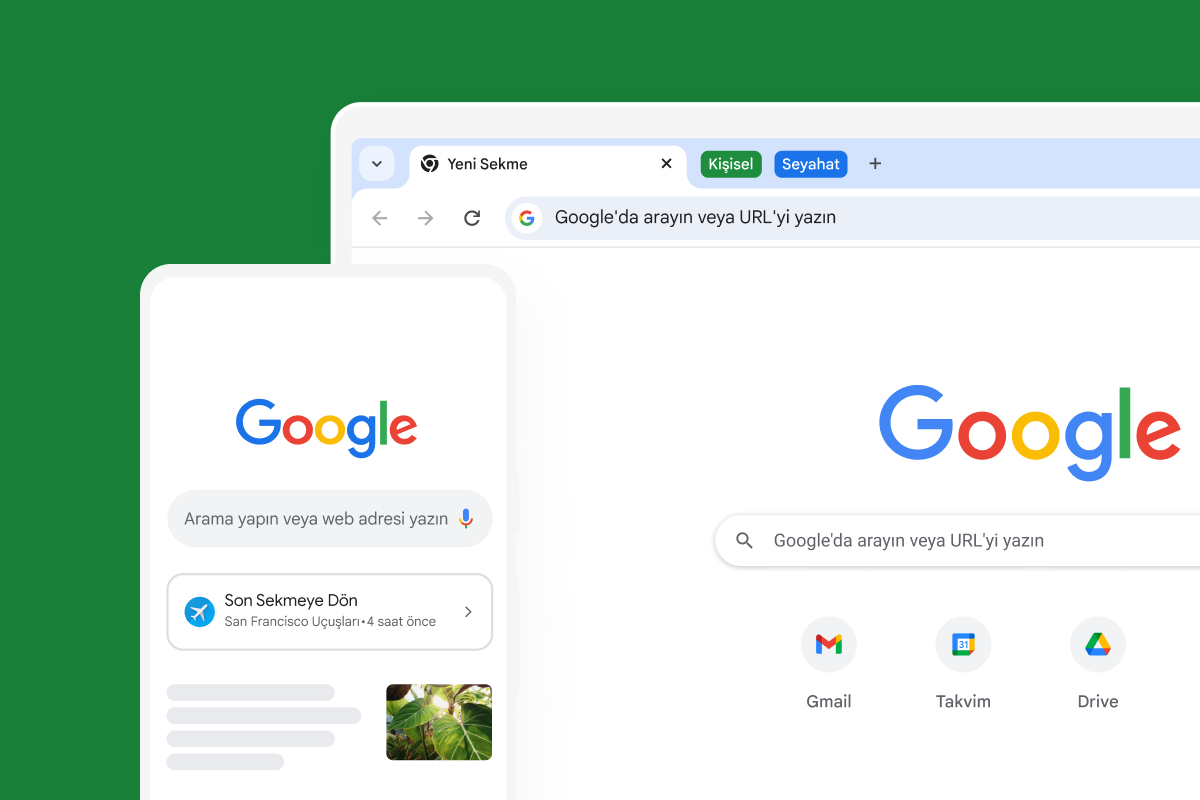

Saldırı, kullanıcıların Google CAPTCHA’ya benzeyen bir doğrulama ekranıyla karşılaşmasıyla başlıyor. Ancak burada alışıldık görüntü seçme veya kutucuk işaretleme yerine, “tarayıcı kontrolünü tamamlamak” amacıyla birkaç basit klavye kısayolu uygulaması isteniyor:

- Windows + R tuşlarına basarak Çalıştır penceresini açın.

- Ctrl + V ile panoya otomatik kopyalanan komutu yapıştırın.

- Enter tuşuna basarak komutu çalıştırın.

Bu basit görünen işlem zinciri, saldırganlar tarafından gizlenmiş zararlı bir PowerShell komutunun aktive edilmesini sağlıyor. Saldırganlar, bu sahte ekranı gerçek bir güvenlik kontrolüne benzetmek için görsel detaylara ve resmi bir dil kullanımına özen gösteriyorlar. Gözlemlenen vakalarda, PowerShell komutları doğrudan sistem belleğinde çalışacak şekilde tasarlanıyor, bu da diske herhangi bir dosya yazılmadan kötü amaçlı yazılımın arka planda etkin hale gelmesini sağlıyor ve tespiti ciddi şekilde zorlaştırıyor.

Kendinizi Nasıl Koruyabilirsiniz? 6 Temel Güvenlik Önlemi

Bu tür sofistike saldırılardan korunmak için hem bireysel hem de kurumsal düzeyde dikkatli olmak gerekiyor:

- Tarayıcı Güvenlik Ayarlarını Kontrol Edin: Tarayıcıların panoya (clipboard) erişimini sınırlandırmak, kötü niyetli sitelerin otomatik olarak komut yerleştirmesini engeller.

- Gerçek CAPTCHA Sistemleri Hakkında Bilgi Edinin: Meşru CAPTCHA süreçlerinin hiçbir zaman sistem komutu çalıştırmayı gerektirmediğini bilin. Bu farkındalık, sosyal mühendislik tuzaklarına karşı en etkili savunmadır.

- Güvenlik Bilinci Eğitimleri Sağlayın: Bireysel kullanıcılar ve çalışanlar için bu tip saldırıların nasıl işlediği örneklerle anlatılmalı. Özellikle Windows Çalıştır penceresi veya komut istemi üzerinden yönlendirilen işlemlere karşı dikkatli olunması vurgulanmalıdır.

- EDR Çözümlerini Aktif Kullanın: Uç nokta tespit ve yanıt (EDR) sistemleri, olağan dışı PowerShell çalıştırmalarını ve sistem davranışlarını algılayacak şekilde yapılandırılmalıdır.

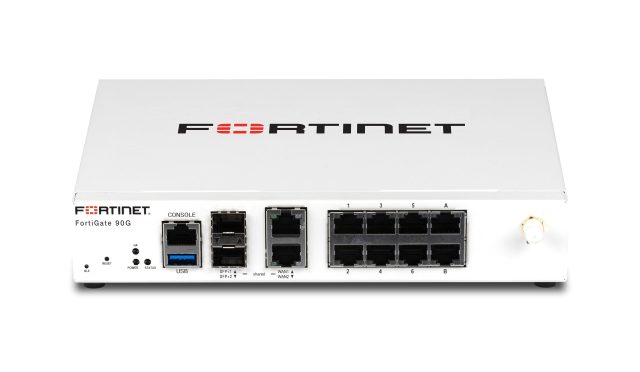

- Ağ Güvenliğini Saldırı İzlerine Göre Yapılandırın: Güvenlik duvarları ve ağ izleme çözümleri, zararlı yazılım yüklemeleri veya komut kontrol (C2) iletişimleri gibi trafiği ayırt edecek şekilde güncellenmeli.

- PowerShell ve Uygulama Politikalarını Sınırlandırın: Kurumsal sistemlerde PowerShell kullanımını sadece yetkili kullanıcılarla sınırlamak ve uygulama beyaz listeleri kullanmak, tehdit yüzeyini daraltır.